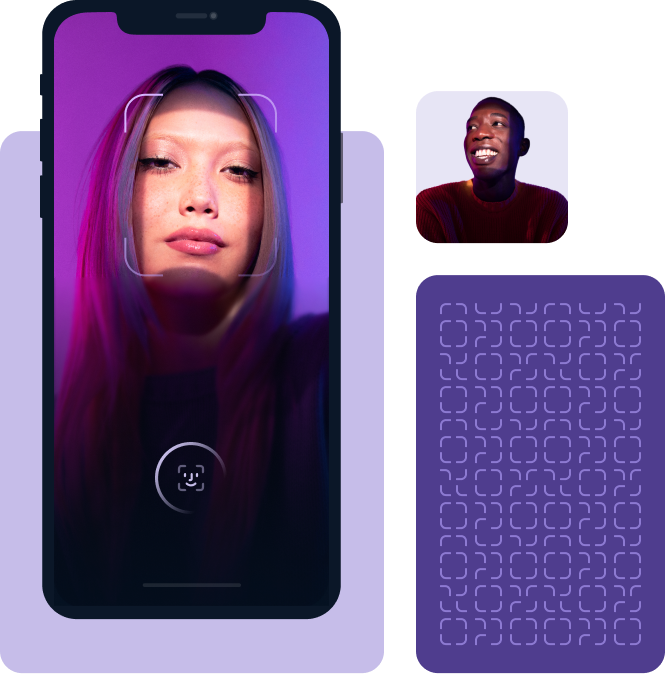

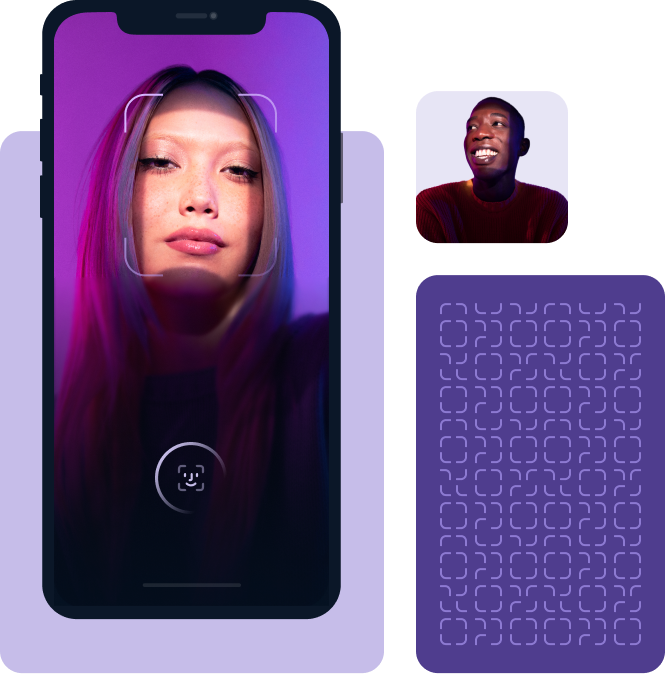

ID Unico

A solução de validação de identidade por meio da biometria facial com 100% de precisão.

- Base autenticada, segura e auditada com identificação de 80% das pessoas na primeira tentativa.

- Mais segurança sem falhas manuais, com processo 100% digital seguro e rastreável.

- Melhore a experiência e aumente a eficiência eliminando a necessidade de múltiplas ferramentas de validação.

- 90 mi

de pessoas já autenticadas.

- 80%

das autenticações na primeira tentativa.

Unico IDPay

Solução que valida a identidade de clientes e a titularidade do cartão de crédito em transações não presenciais.

- Garantia de mais vendas para o e-commerce e zero chargeback por fraude.

- Segurança nas transações com zero análise manual e redução de fricção com mesa de análise.

- Experiência segura e fácil para seu cliente com apenas uma única verificação.

- R$ 774,6 bi

é o total transacionado com cartão de crédito em compras não-presenciais

- R$ 127,5 bi

é o total perdido com recusas indevidas em compras não-presenciais

Unico Check

Solução antifraude que identifica e autentica a identidade de pessoas através da biometria facial.

- Melhora a experiência do usuário através da autenticação biométrica.

- Inova jornada de compra de ponta a ponta.

- Identifica e reduz a incidência de fraudes.

- R$ 70 bi

economizados com prevenção de fraudes.

- 38 mi

de pessoas acessaram serviços financeiros através do reconhecimento facial

Unico People

Solução que simplifica a relação entre RH e colaboradores com RH estratégico

- RH Digital da admissão à gestão de benefícios.

- Admissão Digital e reduz erros de digitação.

- Assinatura eletrônica para RH para assinatura de documentos.

- 9,3/10

é a nota de satisfação dos usuários.

- 20 min

é o tempo necessário pra realizar uma contratação.

Unico Auto

Solução que digitaliza e acelera processos de compra e venda de veículos.

- Reduz gastos com impressão e despachantes.

- Melhora a comunicação entre cliente e concessionária.

- Aumenta a segurança dos dados.

- +1600

lojas clientes espalhadas pelo Brasil.

- R$ 4000

economizados em impressão de documentos.

Unico Skill

O benefício educação que impulsiona pessoas e empresas.

- Transformação que cabe no orçamento do seu negócio.

- Milhares de opções de cursos em um só lugar.

- Autonomia para aprender e liberdade para estudar.

- + 180

instituições de ensino por assinatura.

- + 65

empresas já adotaram o benefício educação.